Seamless Cybersecurity mit Nortal

Umfassende Informationssicherheit von der Strategie bis zur Umsetzung.

Nortal Tark

Take the AI fast-track to business optimization.

Let's talk.

Wir gestalten Cybersicherheit nach Ihren Anforderungen

Die Herausforderungen

Die gute Nachricht

„Wir verstehen Cybersecurity als Business Enabler. Wir schützen unsere Kunden und ihre Werte, schaffen Vertrauen, sorgen für Widerstandsfähigkeit und erhöhen damit die Wettbewerbsfähigkeit unserer Kunden.“

Ilja Schlak

Nortal und Cybersicherheit: Unser Angebot im Überblick

CISO as a Service

Wir bieten Ihrer Organisation die Lösung „CISO as a Service“ (CISOaaS) an. Das bedeutet, dass Sie die Tätigkeitsfelder eines Chief Information Security Officers an uns übertragen können. Ein Team aus Expert*innen kümmert sich um alle Aufgaben eines CISO – von der Entwicklung einer Sicherheitsstrategie über Risikomanagement bis hin zur Koordination bei Sicherheitsvorfällen. Wir betreuen Sie strategisch, taktisch und operativ.

Strategie & Governance

Wir helfen Ihrer Organisation, eine maßgeschneiderte Cybersecurity-Strategie zu konzeptionieren und zu entwickeln, die sich an Ihren spezifischen Bedürfnissen und Risiken orientiert. Außerdem stellen wir im Rahmen dieser Sicherheitsarchitektur sicher, dass sowohl die strategische Grundlage als auch Ihre expliziten Maßnahmen mit den gesetzlichen und regulatorischen Anforderungen und Richtlinien übereinstimmen.

Informationssicherheit

Wir begleiten Sie beim Aufbau eines Informationssicherheits-Managementsystems (ISMS) nach dem BSI IT-Grundschutz, dem internationalem ISO/IEC 27001 Standard oder nach dem für Ihre Branche spezifischen Sicherheitsstandard (B3S). Außerdem beraten wir Sie bei Maßnahmen, die Datenschutz und die -sicherheit in Ihrer Organisation gewährleisten. Dabei haben wir auch Gesetze wie die DSGVO im Blick.

GAP-Analyse

Wir führen für Ihre Organisation sogenannte GAP-Analysen durch, um Lücken zwischen dem Ist-Zustand und dem angestrebten Sicherheitsniveau innerhalb Ihrer Organisation zu identifizieren. Dafür sammeln wir Daten und analysieren den Status quo im Untersuchungsbereich. Im Anschluss identifizieren wir auf Ihr Unternehmen zugeschnittene Maßnahmen und setzen sie schnell, sicher und unkompliziert in die Realität um.

Third-Party-Risikomanagement

Um für unsere Kunden das beste Lieferketten-Risikomanagement bieten zu können, arbeiten wir mit der Mastercard-Tochter RiskRecon zusammen, die auf automatisierte IT-Risikobewertungen für Organisationen spezialisiert ist. Automatisierte Risiko-Scans, die RiskRecon regelmäßig durchführt, decken mit einer Genauigkeit von 99 Prozent mögliche Sicherheitslücken und Risiken auf.

Business- und Cyberresilienz

Wir sorgen dafür, dass die Systeme und Prozesse Ihrer Organisation trotz eines Cyberangriffs noch funktionieren und Ihr Unternehmen sich schnell wieder von einem unvorhergesehenen Sicherheitsvorfall erholen kann. Dazu zählen auch die Entwicklung einer fundierten Strategie für die Krisenkommunikation, das Business Continuity Management (BCM) und die Business-Impact-Analyse (BIA). Mit Hilfe der Cyber-Range-Technologie nutzen wir virtuelle Testumgebungen, um Angriffe und deren Auswirkungen zu simulieren.

-1.png)

Auditierung

Wir führen umfassende Sicherheitsbewertungen durch, um Schwachstellen in IT- und OT-Systemen Ihrer Organisation zu identifizieren. Die Audits werden von zertifizierte Lead-Auditoren durchgeführt. Wir bereiten Sie auf Zertifizierungsaudits vor und begleiten Sie unterstützend. Interne Nachweisverfahren und Beratung im Hinblick auf die KRITIS-Nachweisverfahren nach § 8a III BSIG sind Teile unseres Portfolios.

KI-Sicherheit

Wir stellen sicher, dass Ihre KI-Systeme sicher, zuverlässig und ethisch einwandfrei sind. Wenn wir KI-Modelle entwickeln, achten wir auf deren Robustheit gegenüber Angriffen, auf eine angemessene Anonymisierung und Pseudonymisierung. Wir führen Risiko-, Bedrohungsanalysen und Penetrationstest der KI-Systeme durch, damit Sie bedenkenlos mit dieser Technologie Ihr Geschäft vorantreiben können.

Systeme zur Angriffserkennung

Wir helfen Betreibern kritischer Infrastrukturen (KRITIS), die Anforderungen an ihre Systeme zur Angriffserkennung im Rahmen des BSI-Gesetzes einzuhalten. Wir begleiten Sie bei der Planung, Implementierung und beim Betrieb der Systeme zur Angriffserkennung und sorgen für eine nahtlose Integration in die bestehende OT- und IT-Sicherheitsinfrastruktur Ihrer Organisation.

Branchenregulatorik

Wir unterstützen Ihre Organisation und KRITIS-Betreiber dabei, die komplexen Anforderungen und Vorschriften zu erfüllen, die es in der Informationssicherheit gibt. Anders ausgedrückt: Um Abkürzungen wie BSIG, NIS2, DORA, PCI DSS, TISAX, BSI-KritisV und B3S kümmern wir uns. So haben Sie die Kapazitäten, sich auf die Weiterentwicklung Ihrer Organisation und die Erbringung der Kritischen Dienstleistung zu fokussieren.

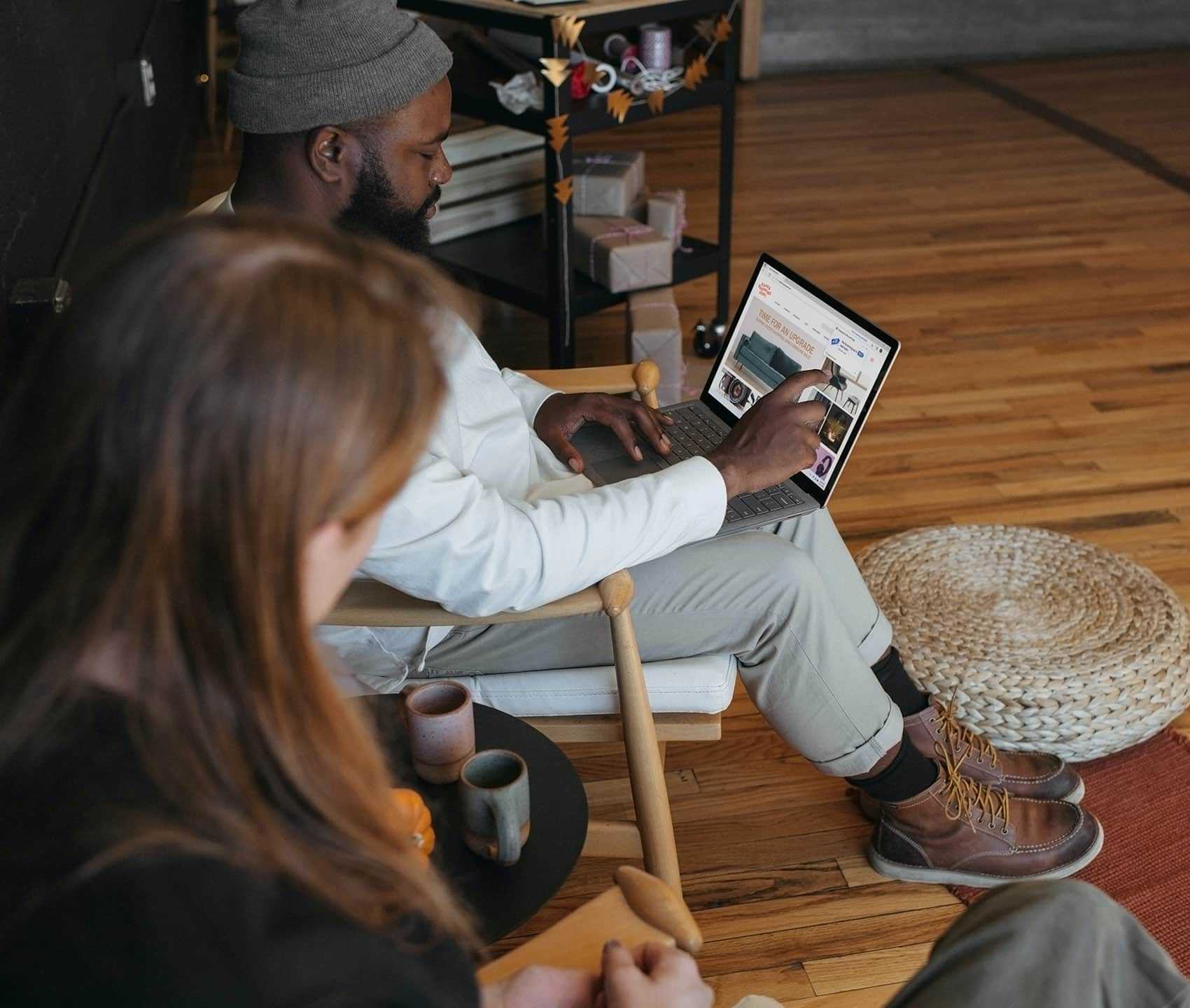

Warum Nortal der richtige Spezialist ist

Zertifiziert nach ISO 27001 auf der Basis von IT-Grundschutz (BSI), sind wir Ihr kompetenter und verlässlicher Partner auf Augenhöhe. Wir leben Cybersicherheit, indem wir nicht nur beraten, sondern auch die höchsten Standards in der Praxis direkt anwenden. Wir verstecken uns nicht vor Compliance und Governance, sondern begleiten unsere Kunden auf ihrem Weg durch das Dickicht aus Regularien und gesetzlichen Anforderungen.

Wir bei Nortal nutzen unser umfassendes internationales Wissen, um Ihnen als Trusted Advisor bei allen Cybersecurity-Themen zur Seite zu stehen. Wir begleiten Sie „seamlessly“ von der strategischen Planung bis zur operativen Umsetzung und darüber hinaus. Wir nutzen unsere Erfahrung und unsere Kompetenzen und transferieren unsere Expertise auf unsere Kunden, unser militärisches Know-how auf den Privatsektor. Dazu zählen auch komplexe sowie realitätsnahe Cyberübungen und Simulationen von Cyberangriffen, die wir auf Grundlage der spezifischen Anforderungen Ihrer Organisation entwickeln.

Unsere Lösungen verbinden Präzision und Struktur mit dem Ziel, weltweit als führender Digitalisierungsvorreiter anerkannt zu werden. Daher sorgen wir dafür, dass unsere Leistungen passend auf genau das zugeschnitten sind, was Ihre Organisation benötigt. Sie erhalten eine individuelle Beratung und eine Cybersecurity-Strategie, die zu weitreichenden Verbesserungen führen kann: Sie reduziert die Gesamtkosten von Cyberangriffen um 50 Prozent.

Als Business Enabler betrachtet die Nortal AG die Cybersecurity nicht nur als grundlegenden Bestandteil zum Schutz Ihrer Informationswerte, sondern auch als entscheidenden Faktor, um eine Vielzahl von Unternehmenszielen zu erreichen, darunter eine stärkere Kundenbindung, eine gesteigerte Markenreputation sowie eine sichere und innovative Produktentwicklung. Das Zusammenwirken der genannten Faktoren eröffnet Ihnen die Möglichkeit, Ihren Umsatz und Gewinn zu steigern sowie einen nachhaltigen Wettbewerbsvorteil zu erzielen.

Zu unseren Kunden zählen KRITIS-Unternehmen, Einrichtungen der öffentlichen Verwaltung sowie führende Unternehmen verschiedener Branchen, darunter die Automobilbranche.

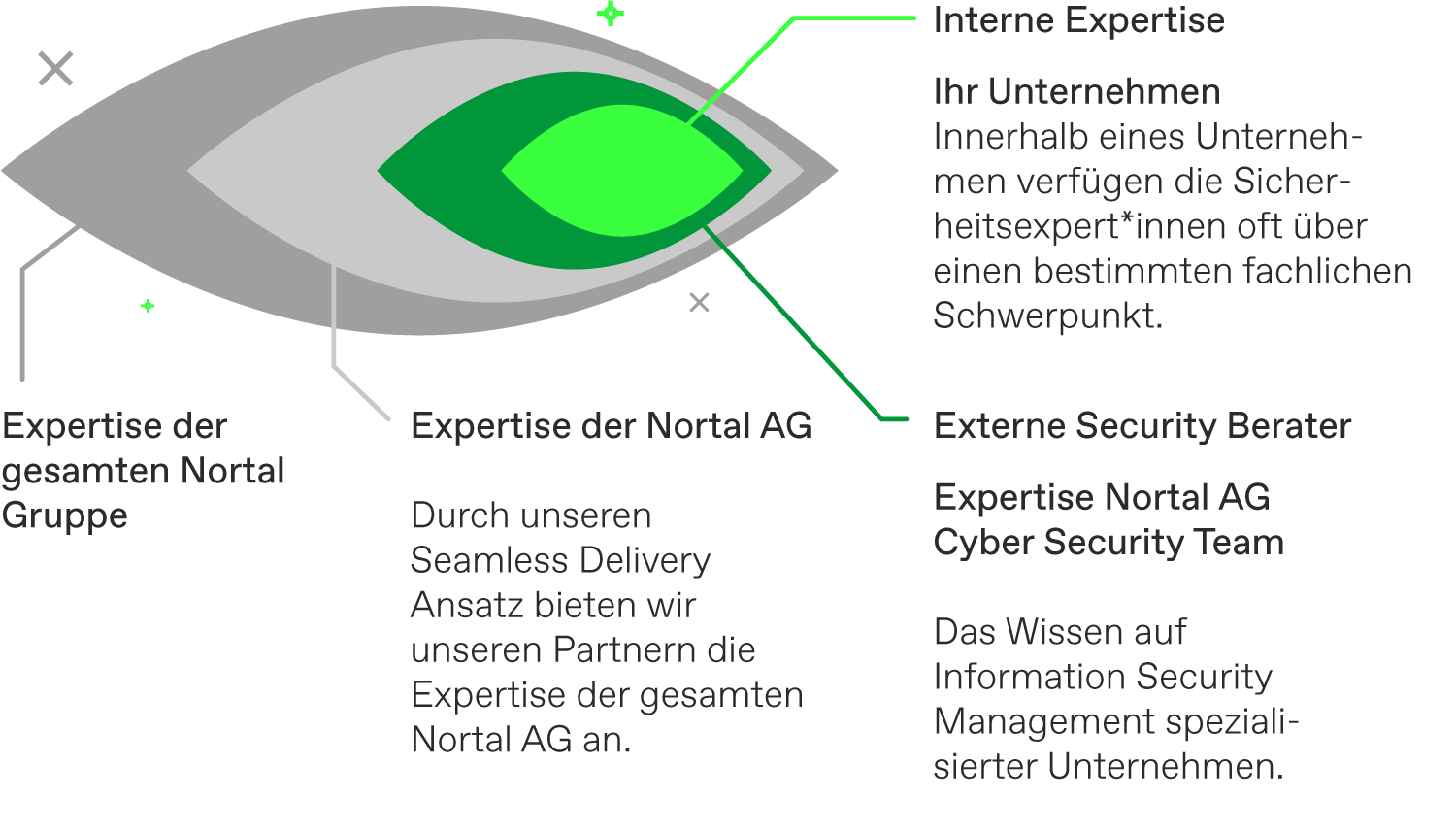

Die Struktur unserer Expertise

Unsere Branchen-Schwerpunkte

Vom Energie- und Wasserversorger über den Lebensmittelhersteller bis hin zu Gesundheitseinrichtungen: Es gibt kaum einen Bereich, wo Cybersicherheit so essenziell ist wie bei den sogenannten KRITIS-Unternehmen und -Organisationen (Kritische Infrastrukturen). Deshalb gelten für diesen Bereich auch bestimmte Sicherheitsgesetze wie das BSI-Gesetz. Wir bei Nortal verfolgen das Ziel, unseren KRITIS-Kunden zu ermöglichen, alle spezifischen Sicherheitsanforderungen zu erfüllen und regelmäßig zu überprüfen. Die historisch gewachsenen heterogenen Strukturen, die hohe Zahl an Stakeholder*innen und komplexe IT- und OT-Architekturen zählen zu den spezifischen KRITIS-Herausforderungen hinsichtlich der Cybersicherheit. Wir sorgen dafür, dass Sie sich – vor allem in Notsituationen – auf Ihre kritische Dienstleistung konzentrieren können.

Wir entwickeln nicht nur maßgeschneiderte E-Government-Lösungen, die den Zugang zu öffentlichen Services erleichtern, sondern sorgen auch dafür, dass diese Lösungen die höchsten Sicherheitsstandards einhalten. Cyber-Angriffe auf die Informationstechnik der Bundesverwaltung finden täglich statt. Wir unterstützen unsere Kunden mit der Implementierung der Mindeststandards im Bund und darüber hinaus. Auch für die Kommunen bieten wir angepasste und maßgeschneiderte Lösungen zur Steigerung des Sicherheitsniveaus an. In Estlands digitaler Regierung tragen wir unseren Teil zum digitalen Identitätssystem (e-ID) bei und verbessern den Datenaustausch – und somit auch den Wissenstransfer – zwischen verschiedenen staatlichen und privaten Organisationen.

Empfindliche Kundendaten, Unternehmensgeheimnisse, Konkurrenzdruck und drohender Reputationsverlust: Die Gründe, warum Unternehmen des privaten Sektors einen hohen Wert auf ihre IT-Sicherheit legen sollten, sind vielfältig. Fehlen bestimmte Zertifizierungen, müssen Projekte abgebrochen werden oder es drohen Ausschlüsse aus Angebotsverfahren. Vor allem in der Automobilbranche gibt es strenge Sicherheitsanforderungen. Wir bei Nortal sind nicht nur für die öffentliche Verwaltung und KRITIS-Unternehmen tätig, sondern auch für weitere Branchen im privaten Sektor.

Sicherheitsstandards und Gesetze im Fokus

- ISO/IEC 27001

- IEC 62443

- IT-Grundschutz

- B3S

- NIST

- NIS2

- TKG

- RCE-RL

- DORA

- Automotive (TISAX)

- BAIT

- VAIT

- MaRisk

- PCI DSS

- BSIG

- IT-Sicherheitsgesetz

- KRITIS-DachG

- KRITIS-V

Exponierte Dienste im Check: Wie sicher ist Ihre Organisation aufgestellt?

Gemeinsam mit unserem Partner RiskRecon starten wir für Sie eine erste Risikoanalyse Ihrer Organisation. Sie erhalten einen detaillierten Bericht über Ihre Cybersicherheit und potenzielle Risikofaktoren – ganz unkompliziert und kostenfrei. Registrieren Sie sich hier:

Intelligent Search

Harness the power of multiple LLMs to turn both external data and your internal company data into a vast source of valuable insights. Ask questions in any language and get a neatly summarized answer in the same language. Intelligent search is installed within your controlled environment, so you choose what data is shared and who can see it.

Intelligent Match

Connect master data records across your company – regardless of format or quality. Identify a golden record that can be applied throughout the hierarchy or reports to provide consolidated insights. LLMs can be applied to enable seamless matching and improved results.

Digital Assistants

Up your intelligence game with digital assistants for internal use, customer use, or both. Digital assistants can integrate with Nortal Tark’s Intelligent Search and Matching APIs to give you a ChatGPT-style experience. Assistants remember previous conversations and queries, and can be fine-tuned to only use your data. You can even add the option for an automatic Google search if there’s no match in your company data.

Document Chatting

Imagine grappling with a lengthy 50-page RFP, urgently needing clarity on key deliverables and deadlines. With our document chatting functionality, you can swiftly obtain the answers you need in mere seconds. Simply upload your document to the tool, pose your question, and receive an instant response. Streamline your workflow and accelerate decision-making with ease.

Intelligent search

Intelligent match

Digital assistants

Document Generator

Effortlessly create proposals, tenders, and more with just a few clicks. Choose your preferred format – Word, PowerPoint, or PDF – and let our tool do the rest. Seamlessly integrated into your workflow, it operates flawlessly on the web, within Teams, or wherever you work best. Choose from a variety of templates, customize chapters, and tailor language to suit your needs. The possibilities are limitless.

Document chatting

Document generator

Hand-crafted unique websites.

We bring together innovative designers, pixel perfect developers and data driven strategists to create a boutique experience at enterprise scale.

Offering high value solutions and services.

Offering high value solutions and services.

Offering high value solutions and services.

Offering high value solutions and services.

We craft valuable experiences that push brands forward.

We bring together innovative designers, pixel perfect developers and data driven strategists to create a boutique experience at enterprise scale.

-

Awesome! I love how easy it is to work on an art project with your team! The outcome is always amazing!

Henry Smith

Flow Agency -

Awesome! I love how easy it is to work on an art project with your team! The outcome is always amazing!

Henry Smith

Flow Agency -

Awesome! I love how easy it is to work on an art project with your team! The outcome is always amazing!

Henry Smith

Flow Agency -

Awesome! I love how easy it is to work on an art project with your team! The outcome is always amazing!

Henry Smith

Flow Agency -

Awesome! I love how easy it is to work on an art project with your team! The outcome is always amazing!

Henry Smith

Flow Agency

-

Understand the challenge

AI is a broad field so it is essential that everyone involved has a clear and realistic understanding of how AI technologies work, what they can do, and whether the organization is ready to deploy AI. -

Identify opportunities

Where could AI solutions bring real benefits to the organization? We recommend involving cross-functional people in different departments in discussions so a wide range of different perspectives can be collected. -

Validate feasibility

Ensure access to data or the possibility to generate realistic sample data is granted – including realistic data quality. -

Conduct a pilot

Matching identified real-use cases with suitable types of AI allows for the creation of prototypes that can be tested for their potential within the context of the organization. It’s essential that the testing stage involves real end-users so their demands can be thoroughly understood. -

Plan change management

A change management plan outlines the strategies, processes, and communication approaches for managing organizational change effectively. -

Set up a feedback system

Once launched, feedback from users and other stakeholders allows the solutions to be rapidly iterated and improved.

Click to see more

Want to know what else we have done?

Understand the challenge

AI is a broad field so it is essential that everyone involved has a clear and realistic understanding of how AI technologies work, what they can do, and whether the organization is ready to deploy AI.

Identify opportunities

Where could AI solutions bring real benefits to the organization? We recommend involving cross-functional people in different departments in discussions so a wide range of different perspectives can be collected.

Validate feasibility

Ensure access to data or the possibility to generate realistic sample data is granted – (including realistic data quality).

Conduct a pilot

Matching identified real-use cases with suitable types of AI allows for the creation of prototypes that can be tested for their potential within the context of the organization. It’s essential that the testing stage involves real end-users so their demands can be thoroughly understood.

Plan change management

A change management plan outlines the strategies, processes, and communication approaches for managing organizational change effectively.

Set up a feedback system

Once launched, feedback from users and other stakeholders allows the solutions to be rapidly iterated and improved.

Finding answers faster in an academic environment

A tailored Nortal Tark solution integrated with TalTech’s infrastructure allows university employees to ask questions regarding internal, external, and legal documents. The frontend follows the TalTech style guide and automated refreshing of the document store is being developed.

Improving the efficiency of rooftop solar installations

The GIP Intelligent Search project, part of ESDEC Solar Group's Global Installer Platform, combines intelligent search and digital assistant capabilities to enable rooftop solar installers to efficiently manage their installations, access relevant information seamlessly, and interact with the platform in a conversational manner, enhancing the overall user experience.